Comment créer une application Promodag personnalisée dans votre tenant Office 365 ?

Promodag Reports v.14 utilise désormais l'authentification par certificat au lieu de l'ancienne méthode d'authentification par utilisateur (voir cet article de blog). Cela nécessite qu'une application avec les autorisations nécessaires soit créée dans Azure et que vous autorisiez cette application à interagir avec votre tenant Office 365.

Pour vous faciliter la tâche, Promodag fournit un script PowerShell pour créer automatiquement cette application Promodag Reports que vous pouvez autoriser à accéder à votre tenant, ainsi que le certificat correspondant. Toutefois, il est possible que la politique de sécurité de votre entreprise exige que vous créiez vous-même une application et un certificat personnalisés.

Étape 1 : Générer et exporter un certificat auto-signé avec PowerShell

La première étape consiste à générer un certificat x.509 auto-signé qui servira d'authentification entre votre application et Promodag Reports.

Ouvrez une session Windows PowerShell élevée (exécutez en tant qu'administrateur) pour créer un certificat auto-signé et l'exporter aux formats .cer et .pfx.

Par exemple, voici comment créer un certificat auto-signé portant le nom "Promodag Reports Application" avec une période de validité de deux ans à partir de maintenant et P@ssw0rd1234 comme mot de passe. Le certificat sera stocké dans le magasin personnel de l'utilisateur actuellement connecté.

$mycert = New-SelfSignedCertificate -CertStoreLocation "cert:\CurrentUser\My" -NotAfter (Get-Date).AddYears(2) -KeySpec KeyExchange -Subject "Promodag Reports Application"

Une fois qu'il a été créé, exportez ce certificat au format pfx avec le mot de passe P@ssw0Rd1234. Le certificat pfx sera utilisé par Promodag Reports ainsi que le mot de passe.

$mycert | Export-PfxCertificate -FilePath promodagReports.pfx -Password $(ConvertTo-SecureString -String "P@ssw0Rd1234" -AsPlainText -Force)

Exportez ensuite vers un fichier de certificat cer qui sera utilisé par votre application Azure.

$mycert | Export-Certificate -FilePath promodagReports.cer

Étape 2 : Enregistrer une application Promodag Reports personnalisée dans Azure AD

1. Ouvrez le portail Azure AD à l'adresse https://portal.azure.com/.

2. Sous Gérer Azure Active Directory, cliquez sur Vue.

3. Dans la vue d'ensemble qui s'ouvre, sous Manage, sélectionnez Inscription d'applications.

4. Sur la page Inscription d'applications qui s'ouvre, cliquez sur Nouvelle inscription.

5. Sur la page Enregistrer une application qui s'ouvre, configurez les paramètres suivants :

a. Nom : Saisissez un nom descriptif. Par exemple, Promodag Reports Custom.

b. Types de comptes pris en charge : vérifiez que Comptes dans cet annuaire d'organisation uniquement (<nom de l’organisation> uniquement - Locataire unique)est sélectionné.

Lorsque vous avez terminé, cliquez sur S'inscrire.

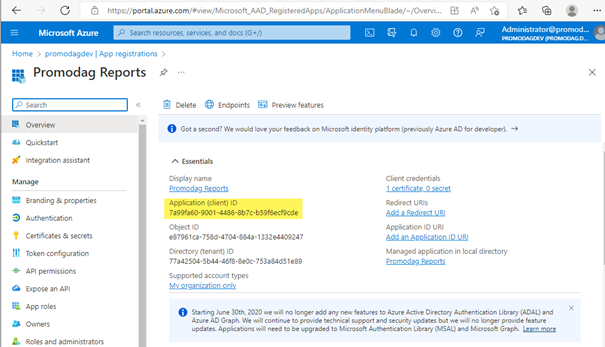

6. Copiez l'Application ID dans le bloc-notes, car vous aurez besoin de cette information à la fin du mode opératoire.

7. Laissez la page de l'application ouverte. Vous l'utiliserez à l'étape suivante.

Étape 3: Affecter les autorisations appropriées à l’application

1. Sur la page de l'application, sous Inscription d'applications, sélectionnez Manifeste.

2. Sur la page Manifeste qui s'ouvre, recherchez l'entrée requiredResourceAccess (à la ligne 47 environ).

3. Modifiez les valeurs resourceAppId, resourceAccess, id et type , comme illustré dans l’extrait de code suivant entre "requiredResourceAccess": [ et "samlMetadataUrl": null, sans oublier le ], final :

"requiredResourceAccess": [

{

"resourceAppId": "00000003-0000-0ff1-ce00-000000000000",

"resourceAccess": [

{

"id": "20d37865-089c-4dee-8c41-6967602d4ac8",

"type": "Role"

}

]

},

{

"resourceAppId": "00000002-0000-0ff1-ce00-000000000000",

"resourceAccess": [

{

"id": "dc890d15-9560-4a4c-9b7f-a736ec74ec40",

"type": "Role"

},

{

"id": "dc50a0fb-09a3-484d-be87-e023b12c6440",

"type": "Role"

}

]

},

{

"resourceAppId": "00000003-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "df021288-bdef-4463-88db-98f22de89214",

"type": "Role"

}

]

}

],

Lorsque vous avez terminé, cliquez sur Save.

Étape 4 : approuver la demande dans le tenant Office 365.

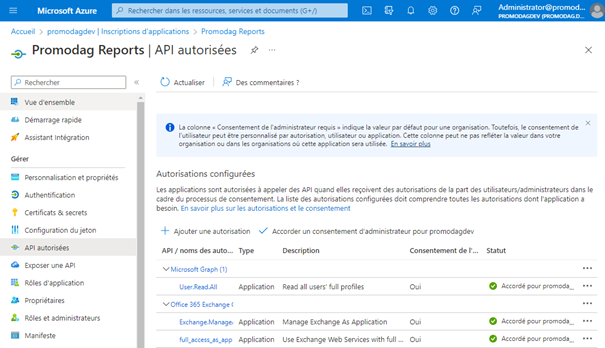

1. Toujours sur la page Manifeste, sous Gérer, sélectionnez API autorisées.

2. Sur la page API autorisées qui s'ouvre, effectuez les étapes suivantes :

- API/Nom des autorisations : Vérifiez que les valeurs suivantes sont affichées.

- Microsoft Graph : User.Read.All

- Office 365 Exchange Online : Exchange.ManageAsApp et full_access_as_app.

- SharePoint : Sites.Selected.

- Colonne Statut : La valeur incorrecte actuelle est Non accordé pour <Organisation>, et cette valeur doit être modifiée.

- Sélectionnez Accorder un consentement d’administrateur pour <nom de l’organisation> , lisez la boîte de dialogue de confirmation qui s’ouvre, puis cliquez Oui.

La valeur de la colonne Statut est désormais Accordé à <nom de l’organisation>.

Etape 5 : Importer le certificat créé à la première étape

- Dans la page de l’application, sous Gérer, sélectionnez Certificats & secrets.

- Dans la page Certificats & secrets qui s’affiche, ouvrez l’onglet Certificats et cliquez sur Télécharger le certificat.

- Dans la boîte de dialogue qui s’ouvre, sélectionnez certificat auto-signé (fichier .cer) que vous avez créé à la première étape et cliquez sur Ajouter.

Votre application a été créée.

Etape 6 : Affecter le rôle requis à l’application

Pour affecter le rôle requis à cette application personnalisée, référez-vous à la procédure commune : Comment attribuer le rôle de lecteur général à l'application Promodag dans Azure AD ?

Etape 7 : Définir l’application personnalisée dans Promodag Reports

- Lancez Promodag Reports et allez dans Outils > Options.

- Ouvrez l’onglet Configuration Office 365.

- Dans le champ Identifiant de l'application, collez l'Application ID que vous avez collé dans le bloc-notes à l'étape 2.

- Dans le champ Fichier de certificat, entrez le chemin d'accès au certificat .pfx que vous avez créé à l'étape 1.

- Dans le champ Mot de passe du certificat, collez le mot de passe de ce certificat.

- Cliquez sur OK pour revenir dans l’onglet Configuration Office 365.

- Cliquez sur les liens Vérifier la connexion PowerShell et Vérifier la connexion EWS afin de valider votre paramétrage.

Evaluez Promodag Reports gratuitement!